不正アクセスの手法には多くの種類があり、さらに年々巧妙になってきています。不正アクセスによる損害を被った事件は日々のニュースで複数報道されており、万が一不正アクセスを受けてしまうと事業の停止やデータ改ざん、個人情報の漏えいなどの被害を起こし、高額な損害を伴う事故に発展する恐れもあります。

今回はそのような事態を避けるために、企業の不正アクセス対策の基本事項をお伝えします。

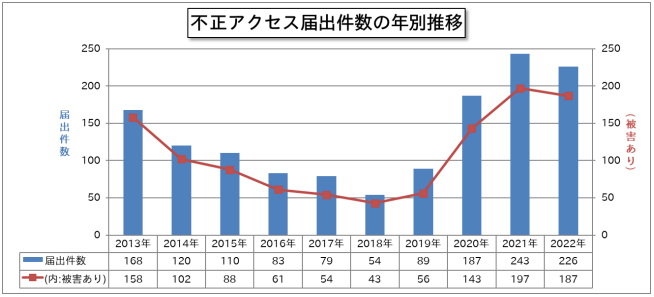

不正アクセスの届け出【2022年は若干減少】

独立行政法人情報処理推進機構(IPA)では、日本国内のウイルスの感染被害や不正アクセス被害の届出の受け付け・公表を行っています。2022 年の不正アクセス届出は、前年より7%減少し226 件の届出がありました。

このうち実被害があった届出は全体の約82.7%を占めていたそうです。

独立行政法人情報処理推進機構(IPA)「コンピュータウイルス・不正アクセスの届出状況[2022 年(1 月~12 月)]」より

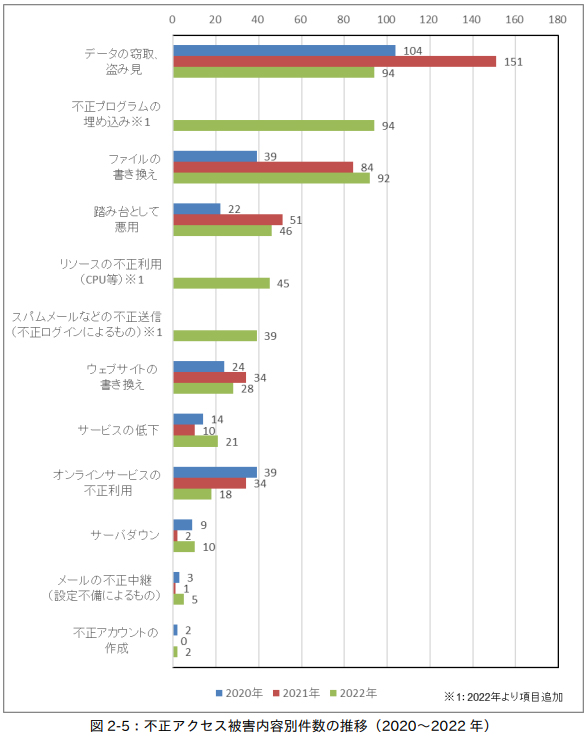

また、2022年に寄せられた不正アクセスで実際に被害に遭った届出のうち、最も多く見られた被害内容は、「データの窃取、盗み見」と「不正プログラムの埋め込み」が94 件であり、次いで「ファイルの書き換え」が92件でした

独立行政法人情報処理推進機構(IPA)「コンピュータウイルス・不正アクセスの届出状況[2022 年(1 月~12 月)]」より

2022年はマルウェアの一種「Emotet(エモテット)」に感染した被害が145件、ランサムウェアに感染した被害が17件であったため、不正アクセスの被害のうち上位3位の「データの窃取、盗み見」「不正プログラムの埋め込み」「ファイルの書き換え」は、ほぼemotetかランサムウェアに感染した被害と推測されます。

マルウェアとは、悪意のある不正ソフトウェアの総称であり、コンピューターウイルスもマルウェアの一種です。

また、ランサムウェアもマルウェアの一種ですが、ランサムウェアは更に感染したコンピュータをロックし、ファイルを暗号化することにより使用不能にしたのち、元に戻すことと引き換えに「身代金」を要求するマルウェアです。企業活動を妨害するだけでなく、身代金まで要求してくるのでより厄介なマルウェアなのです。

▼ランサムウェアに関しては、以下の記事もご覧ください。

ランサムウェアとは?感染経路や被害事例から対策を解説

▼マルウェアに関しては、以下の記事もご覧ください。

マルウェアとは?マルウェアの種類や対策・被害事例を解説

不正アクセスの被害にあうとどうなる?

それでは不正アクセスの被害にあうと、何が起こるのかを「ランサムウェア」に感染したケースでご説明します。ランサムウェアは、フィッシングメールやサーバやネットワーク等の脆弱性の隙を狙いパソコンやサーバーに侵入し、ファイルやデータに不正アクセスして暗号化させます。

攻撃者は暗号化の復号と引き換えに身代金を要求してきますが、身代金を払ったからといってデータが復号されるとは限らず盗んだデータをダークウェブで販売されてしまうケースもあります。

なお、2022年はテレワークが一般的になったため、VPN装置やリモートデスクトップサービスのぜい弱性を突かれて認証情報を窃取され、社内システムへの不正アクセスを許す事例が複数発生しました。

その他にもブルートフォース攻撃(総当たり攻撃)で、あらゆる文字列の組み合わせを試して認証を突破された例もあります。

その上で起こり得るのが、下記の被害です。

金銭的・経済的損失

不正アクセスの被害にあった場合、まずクレジットカードや銀行口座の不正利用が考えられます。先にご説明したとおり、ランサムウェアの身代金を要求される場合もあり得ます。

不正アクセスの原因の調査などでかかるさまざまな事故対応費用も莫大で、総務省の「情報通信白書」によると、「令和2年 情報通信白書」によると、セキュリティインシデントによる年間平均被害総額は、1社あたり2.39億円ものと算出されています。

顧客情報や機密情報の漏洩・消失・データの改ざん

万が一に顧客の個人情報が漏洩してしまった場合(いわゆる個人情報漏えい)は、お客様へのお詫び文等のDM発送費用・電話受付対応費用・新聞広告掲載等が必要となります。機密情報の漏洩やデータの消失等により、納期遅れ・営業機会損失も考えられ、その結果として取引先にご迷惑をおかけすることになった場合には、関係性がも失われ事業の存続が危ぶまれる可能性もあります。

これらの個人情報漏えいや営業損害が訴訟へ発展した場合には、法律相談費用・弁護士費用・損害賠償費用が必要となってきます。

次の不正サクセスの踏み台にされる

近年のサイバー攻撃はランサムウェアのような金銭目的のケースが急増しており、パソコンやサーバーに侵入がされてしまった場合、そこを踏み台にして新たなサイバー攻撃を仕掛けるケースも増えています。攻撃者の隠れ蓑として使われるケースもありますし、攻撃者が関連会社や取引先へあたかも本人のように装いマルウェアを送りつけたり、サプライチェーン攻撃といって「親会社のネットワーク侵入を試みるケース」もあります。

また盗まれた顧客情報が反社会的勢力に売却されて、更に犯罪のターゲットとなってしまう場合もあります。

このように踏み台にされてしまうと、不正アクセスの被害者ではなく加害者にもなり得るため、更に責任の追求をされてしまうおそれがあるのです。

企業における不正アクセス対策の基本事項とは

IPAによると、これまで説明してきた被害は基本的なセキュリティ対策を実施することで、被害を防ぐことができたと思われるものが多いと解説されています。脆弱性や設定不備を悪用された不正アクセス、ID とパスワードによる認証を突破された不正アクセスはその典型であり、ランサムウェア等により身代金を要求するサイバー攻撃を受けた事例についても、大半は利用している VPN装置等に存在した脆弱性を悪用され、外部からの侵入を許してしまったことが原因だったそうです。

攻撃の手口や被害原因、攻撃対象の機器がそれぞれ異なるものであったとしても、求められる対応は、ソフトウェアの更新や設定の見直し等といった基本的なセキュリティ対策です。

改めてこれらの基本的な対策が漏れなく実施できているか確認してみましょう。

早速、企業における不正アクセス対策の基本事項をみていきましょう。

不正アクセス対策には、大きく分けて「技術的な対策」と「社内ルールの策定および運用による対策」があります。

技術的な不正アクセス対策

まずは技術的な不正アクセス対策をみていきましょう。セキュリティ修正プログラムの適用

開発ベンダーからサポートされているソフトウェアは、セキュリティのぜい弱性やバグが見つかると修正プログラムが作成され、配布されます。この修正プログラムのうち特にセキュリティ修正プログラムは、リリース後すぐに適用しましょう。多くのソフトウェアは、セキュリティ修正プログラムがリリースされると自動的に適用される仕組みが備わっていますので、ぜひ活用しましょう。セキュリティ修正プログラムを手動で適用する必要がある場合は、更新漏れがないように、開発ベンダーのサポートサイトで毎日更新の有無を確認することが必要です。

セキュリティ対策ソフトの利用

セキュリティベンダー各社からリリースされているセキュリティ対策ソフトを導入することで、不正アクセスをはじめとしたサイバー攻撃から、パソコンやサーバーなどの情報機器をある程度保護できます。セキュリティ対策ソフトは、定義ファイルを使用してマルウェアやサイバー攻撃などを判別するため、定義ファイルは自動更新の設定とし、ソフトが推奨する周期で更新されるように設定しましょう。また、OSに標準搭載されているファイアウォールも必ず併用しましょう。

多要素認証の設定

多要素認証とは、認証の際に複数の要素(記憶情報、所持情報、生体情報のうち2つ以上)を用いる方式です。近年では認証情報の窃取やブルートフォース攻撃などにより、金銭の被害や個人情報の流出などが多発しています。しかし多要素認証を利用すると、万が一パスワードが漏えいしても他の要素が漏えいしていなければ、個人情報や機密情報など重要な情報に不正アクセスされる可能性は低いため、リスクが低減されます。

テレワーク時の自社システムへのログインや自社ウェブサイトでのログインなど、何かしら認証を伴う場合には、多要素認証を設定しましょう。他社システムやクラウドサービスなどを利用する場合も、同様に多要素認証を設定しましょう。

破られにくいID・パスワードの設定

サービスやシステムのアカウントを作成する際に破られやすい文字列のID・パスワードを設定してしまうと、ブルートフォース攻撃やパスワードリスト攻撃で認証を突破されてしまう原因になります。総務省のサイト「国民のための情報セキュリティサイト」によると、ID・パスワードで考慮すべき内容は以下の2点です。

【1】他人に推測されにくくツールなどで割り出しにくい文字列を設定

文章にならない無関係な複数の単語をつなげ、その間に数字や記号を挟むことで、他人に推測されにくくツールなどで割り出しにくい文字列を作成できます。また、極力長い文字列をID・パスワードに設定することで突破されるリスクを低減できます。

【2】サービスやシステムごとにそれぞれ異なる文字列を設定

複数のサービスやシステムで同じID・パスワードを設定する場合、記憶の手間は省けますが、一カ所のパスワードが破られてしまうと他の場所も不正アクセスを受けかねません。複数のシステムやサービスを使用する場合は、サービスやシステムごとに必ず異なるID・パスワードを設定しましょう。

パスワードの定期的な変更についても実施していきましょう。2017年に米国国立標準技術研究所(NIST)から「パスワードの変更は漏えいが確認された場合に限り、サービスを提供する側がパスワードの定期的な変更を要求すべきではない」というガイドラインが示されました。しかし、パスワードが漏えいしたかどうかを確実に判断できる手法は現在のところ確立されていません。

パスワード変更は、1カ月に1回、1年に1回など、周期を取り決めて実施しましょう。

ネットワークプロファイルを「パブリック」に設定

Windowsでは、無線LANのアクセスポイントごとにネットワークプロファイルを設定できます。社内のパソコンを持ち出して社外の無線LANに接続する場合は、このネットワークプロファイルを「パブリック」に設定しておきましょう。「パブリック」に設定することで、ネットワーク上のその他のデバイスから自分のパソコンが隠され、プリンターやファイルの共有に使用できなくなります。

Windows 10では「スタート」→「設定」→「ネットワークとインターネット」→接続しているアクセスポイントの「プロパティ」から設定可能です。

無線LANのアクセスポイントを設置する際に必要な設定を実施

無線LANのアクセスポイントを設置する際には、不正アクセスのリスクを低減するよう、下記の設定を実施しましょう。- WPA3/WPA2/WPA(Wi-Fi Protected Setup)を使用するよう設定

- SSIDを簡単に推測できないものへ変更

- MACアドレスによるフィルタリングを設定

- 管理パスワードや認証・暗号化のための共有鍵は複雑なものを設定

- 業務用Wi-Fiと来客用Wi-Fiの分離

- 事業部やグループごとのアクセス設定

- エンタープライズ認証の利用

- Active Directoryを既に導入済みであれば連携させて認証

社内システムで利用するサーバーの不要サービス停止

サーバーにおいて不要なサービスを立ち上げたままにしておくと、不正アクセスの際に利用されてしまうこともあります。例えばTelnetやFTPなどはファイル転送によく使われるサービスですが、ぜい弱性を利用され不正アクセスの原因になることもあります。サーバーのサービスは不要であれば可能な限り停止し、不正アクセスのリスクを抑えましょう。

各種サイバー攻撃特有の対策

それぞれのサイバー攻撃特有の対策が必要な場合もあります。ここでは「SQLインジェクション」と「標的型攻撃」についてお伝えしていきます。■SQLインジェクションへの対策

SQLインジェクションとは、ウェブサイトの入力フォームなどで不正なSQL命令を記載し、データベースにアクセスして情報を窃取する攻撃です。

SQLインジェクションには下記のような対策が有効です。

- サーバー上のプログラムにおいて不正な処理を防止

- ウェブサイトにシステムから表示されるエラーメッセージを非表示にして攻撃者へのヒント提供を抑止

- 定期的にアクセスログを解析して、不正な通信が疑われるログについては該当IPアドレスからの通信遮断やデータ流出有無のチェックなどを実施

- 年に一回、月に一回など定期的なウェブサイト全体のぜい弱性診断の実施

標的型攻撃は、機密情報や個人情報などの窃取を主な目的として、組織内の特定の個人を狙う攻撃です。近年では、ターゲットとなる人物が普段やりとりしているメールを不正な方法で窃取し、業務連絡に見せかけた巧妙な不正メールを送付してくる事例が増えています。

巧妙な攻撃のため完璧に対策をたてることは不可能ですが、リスクを低減する方法はあります。

- メールのフィルタリング機能が付いた機器・サービスを利用

- 実行形式の添付ファイルは開かず、Office製品はマクロの自動実行をOffにした状態で使用

- 定期的にアクセスログを解析して、不正な通信が疑われるログについては該当IPアドレスからの通信遮断やデータ流出有無のチェックなどを実施

- 機密情報や個人情報は流出に備えて暗号化しパスワードを付与

- 定期的に社員への教育を実施

ソフトウェア実行の制限

社員が勝手に新規ソフトウェアを業務用パソコンにインストールできてしまうと、思わぬセキュリティホールになりかねません。勝手なインストールを防ぐためには、Active Directoryのグループポリシーと「AppLocker」もしくは「Windows Defender Application Control」を連携させて対応します。ログの取得と保管

不正アクセスが発生した時の調査を円滑に実施するため、平時から各種ログの取得と保管が必要です。取得が必要なログの例は、以下のようなものです。- ファイアウォールでの許可通信、拒否通信のログ

- IPSやIDSが監視した通信ログ

- DHCPサーバーのIPアドレス割り当てログ

- ファイルサーバーへのアクセスログ

- ファイルの参照・編集などの成功失敗ログ

- 情報システムの認証ログ

- ウェブサーバーへのアクセスログ

- ウェブサーバーの入力内容ログ

- プロキシサーバーの中継ログ

- データベースサーバへのアクセスログ

- アプリケーションの処理結果ログ

- パソコンの監査ログ

データは定期的にバックアップを取得

不正アクセスを受けたパソコンやサーバーは、悪意のあるプログラム埋め込みやシステムの改変など、何らかの影響を受けている場合があります。特にランサムウェアによる不正アクセスではデータが暗号化されてしまい、正常に読み出せなくなってしまいます。このような事態に備え、社内システムのサーバーデータは定期的にバックアップしておき、いつでもシステムを復元できるようにしておきましょう。

バックアップ環境には大きく分けて「クラウド型」と「オンプレミス型」があります。クラウド型のストレージは準備が容易で、社内はもちろん社外からもアクセスでき、テレワークへの対応も簡単ですが、セキュリティ対策についてはクラウドサービスを提供するベンダーの方針に依存することになります。

一方、自社で準備するオンプレミス型のストレージは、システムを自社で準備するのにコストがかかりますが、自社でセキュリティ対策の状況をコントロールできて安心です。バックアップ環境は、自社の状況に応じてクラウド型とオンプレミス型を使い分けましょう。

WAFやIPS、ファイアウォールの導入

WAFはWeb Application Firewallの略で、アクセスのパターンを記録した「シグネチャ」を用いてウェブアプリケーションのぜい弱性を突いた攻撃を検知・防止します。またIPSはIntrusion Prevention Systemの略で、システムへの不正な侵入を防止するシステムです。サーバーやネットワークを監視し、不正なアクセス・異常な通信があれば管理者へ通知し、通信をブロックします。

ファイアウォールはアクセスの可否をルールで設定し、許可ルールに合致したアクセスのみ許可するシステムです。どのシステムも、一定の不正アクセス防止効果が期待できます。

定期的なセキュリティ診断の実施

セキュリティ診断とは、専門家によるシステム全体のぜい弱性の有無についての調査と、対策の提示までを指すサービスです。現在では、セキュリティ関連企業各社からさまざまなセキュリティ診断のサービスがリリースされています。セキュリティ診断には、システム外部から診断を実施するタイプと、システム内部から診断を実施するタイプがあります。外部からの診断はファイアウォールなどを介することになるため、詳細なぜい弱性はわかりにくいことがあります。外部からの診断だけではなく、内部からの診断も必ず実施しましょう。

サーバーは厳重に管理された部屋に設置

社内システムがインストールされたサーバーは、厳重な場所で管理すべきです。誰でも入退室できる場所にサーバーが設置されていると、不正アクセスの危険性が高まってしまいます。サーバーが設置されたサーバー室は、次のような内容での厳重な管理を検討しましょう。

- 防犯カメラを設置して常に監視

- 入退室の際に生体認証を使用

- サーバーは使用後に常にログアウトし念のため自動ロックの設定も適用しておく

社内ルールの策定および運用による対策

続いて、社内ルールの策定および運用による対策をみていきましょう。情報セキュリティポリシーの策定・運用

社内に情報セキュリティポリシーが存在しない場合は、可能な限り早めに策定し、運用を開始すべきです。情報セキュリティポリシーとは、情報の機密性や完全性、可用性を維持していくために規定する組織の方針や行動指針を指します。情報セキュリティポリシーの内容は多岐にわたるため、ISMS(情報セキュリティマネジメントシステム)の内容を参考にするとよいでしょう。ISMSとは組織の情報セキュリティマネジメントのために必要なセキュリティレベルを決め、プランを持ち、資源を配分して運用するシステム(ルール)のことで、企業のセキュリティ対策に必要な内容が網羅されています。

他社の製品やサービスを利用する場合は、自社が策定した情報セキュリティポリシーに合致しているかをチェックしましょう。

定期的な社員へのセキュリティ教育

情報セキュリティポリシーを策定し、運用するだけでは社内に浸透していきません。情報セキュリティポリシーの内容について定期的なセキュリティ教育を繰り返し、社員の理解を深める必要があります。併せてセキュリティ事故事例のビデオを流し、セキュリティ事故が発生するとどのようになるか伝え、必要性を理解させることも大切です。

アカウントの適切な管理

各アカウントのアクセス権限を正しく設定したうえで、情報セキュリティポリシーに則ったパスワードを設定し、定期的にパスワードを変更することも必要です。アカウント情報は、別途パスワード管理されたフォルダなどで一覧を作成しておきましょう。アカウント統合管理システムの導入でアカウント情報を一覧化できると、より正確な管理ができます。

不要なアカウントはそのままにしておくと不正アクセスの温床になりかねないので、不要になったタイミングで削除します。

社外へパソコンを持ち出す場合の申請義務付け

パソコン持ち出し申請システムや持ち出し一覧を準備するなどして、社外へパソコンを持ち出す場合は申請を義務付けましょう。個人情報、機密情報など持ち出す情報の種類や、顧客名簿など情報の名称、持ち出し目的も申請させます。申請を義務付けることによって、紛失時の責任所在を明確にでき、また影響範囲も特定できます。対処を適切に行える可能性も高くなります。

パソコンやスマートフォン、USB記憶装置の紛失対策を徹底

パソコンやスマートフォンを紛失した場合に備えて、リモート消去できる仕組みを準備しておきましょう。仮想デスクトップシステムを導入し、パソコンやスマートフォンをシンクライアント化しておけば、パソコンやスマートフォンにデータが残らないので安心です。BIOSやハードディスクにもパスワードを設定する必要があります。

USB記憶装置は紛失しやすいため社内ルールで使用不可とし、業務用パソコンのUSB端子は接続を禁止するなどで対処しましょう。

公衆無線LANの使用禁止を徹底

カフェやコワーキングスペースなど、無料で使用できる公衆無線LANを使用すると不正アクセスを受けるリスクがあります。ソフトウェアのぜい弱性などを突いて不正アクセスを試みる、公衆無線LANを独自に準備し通信を盗聴して認証情報を窃取するなどの攻撃者が存在するのです。公衆無線LANは使用せず、やむを得ず社外で無線LANを使用したい場合は、事前にモバイルWi-Fiルーターを準備しましょう。

サーバー室への入退室の際に申請を義務付け

サーバー室へUSB記憶装置の持ち込みを許可してしまうと、データを不正に持ち出される危険性が高まります。サーバー室への持ち込みはパソコンのみとし、持ち込む場合にはシリアルナンバーや型名の提出を義務付けましょう。サーバー室の受付に人員を配置できると、チェックを逐一実施できるため申請が効果的に機能します。持ち込み持ち出しの履歴を残すことで不正アクセスがあった場合でも履歴を追って迅速に調査できるでしょう。

その他、鍵の貸し出し返却や入退室時間を記録し、社外の人員が出入りする場合は必ず担当者が付き添うなどのルールも規定しましょう。

セキュリティインシデント発生時の対応策定・訓練実施

不正アクセス発生時は、早急な対処が必要です。対処内容は事前に策定しておきましょう。策定内容は例えば下記のようなものがあります。今回お伝えする内容は、あくまで一例のため、自社に適した内容を策定しておく必要があります。■応急処置

特に個人情報や機密情報などの漏えいが想定される場合は、不正アクセスを受けた機器をネットワークから切り離します。ウェブサイトが不正アクセスを受けた場合は、対象のウェブサイトを停止します。 代替ウェブサイトを立ち上げたい場合は、不正アクセスの原因・経路を特定し、必要な対応を講じてから立ち上げましょう。

■状況確認

次のような状況確認を実施します。

・誰から、いつ、何を、どこで、なぜ不正アクセスされたのか?

・ 不正アクセスされたのは、誰の、何の、いつ頃の、どれくらいの件数の情報か?

・ 漏えいした情報の区分は? (機密情報/個人情報/公共性の高い情報/一般情報)

・ 漏えいした情報の保護策は、何を実施していたか?管理上の問題点はあったか?

・ 影響はどこにあるか? (個人/公共インフラ/特定企業)

■証拠の保全

不正アクセスの場合、機器に残されたログや改ざん後のウェブサイトデータなどの記録は重要な証拠となるため、内容が損なわれないように証拠を保全します。侵入されたサーバーやネットワーク機器などはバックアップを取得しましょう。

■事案概要や対応方法の公表

個人情報漏えいの被害者や関係者に発生事案の内容を通知し、意向を確認したうえで、一般に公表が必要と判断される場合は、ウェブサイトでの掲載・記者発表などを実施します。

公表にあたっては、窓口を一本化し、報道機関ごとに公表内容が乖離(かいり)しないようにしましょう。また公表用の資料は、FAXで報道機関に送付します。

■暫定処置を実施し復旧

暫定処置を行ううえでサービスを復旧させます。暫定処置の例は下記のようなものがあります。

・OS・ソフトウェアなどのアップデートとウイルススキャン

・アカウント情報や機密情報などの漏えいが考えられる場合は、アカウントの再発行やパスワードの変更

・ウェブサイトが改ざんされた場合はウェブサイトを修正

■届出・相談

法人所在地を管轄する警察署に事前連絡をしたうえで、不正アクセスの調査を相談しましょう。

個人情報取扱事業者で、保有する個人情報漏えいが発生した可能性がある場合は、個人情報保護委員会への報告のほか、利用者本人に対する注意喚起を含めた通知が必要です。

必要に応じて、IPAや監督官庁への届出・相談も検討しましょう。

■CSIRTの設置

CSIRTとは、Computer Security Incident Response Teamの略で、日本語訳は「コンピュータセキュリティ事故対応チーム」です。CSIRTを設置することで、一般社員はコア業務に注力できます。

CSIRTは主に下記のような業務を担当します。

・ 先述したインシデント発生時の対応を策定・実施

・ 常日頃からのセキュリティ関連情報収集

・ 外部のセキュリティ専門家との連携

・ 緊急連絡網や情報通知先一覧などを準備し関係者で共有

・ セキュリティ関係の法令を確認して法的義務が履行される対応手順の整備

・ インシデント発生時の影響範囲を予測した平常時対策の実施

・インシデント発生を想定した定期的な訓練の実施

万が一の事態に備えて保険の検討も忘れずに

不正アクセスをはじめとしたサイバー攻撃は、いくら厳重に対策を施していても被害がゼロになることはありません。 予想される被害額が大きい場合はサイバー保険も検討してみましょう。当サイトの運営会社ファーストプレイスでは、下記5社のサイバー保険を取り扱っています。

サイバー保険を扱う大手5社の保険料を無料で一括見積もり・比較いたします。

【取り扱いのある保険会社】

東京海上日動火災保険株式会社

三井住友海上火災保険株式会社

損害保険ジャパン株式会社

あいおいニッセイ同和損害保険株式会社

AIG損害保険株式会社

ご興味のある方はこの機会にぜひ、サイバー保険 一括見積りサイトよりご相談ください。

まとめ

企業における不正アクセスへの基本的な対策は、セキュリティ修正プログラムの適用や多要素認証の設定など多くの種類があり、これらを網羅的に実施していくことが必須です。しかしこれらの対策を実施していても、被害が全くゼロになることはありません。被害に備えてサイバー保険の加入の検討をおすすめいたします。

▼サイバー保険に関しては、以下の記事もご覧ください。

サイバー保険の必要性とは?必要な理由と個人情報漏洩保険との違いをプロが徹底解説