Emotet(エモテット)は、とても強力な攻撃力を持つマルウェアです。感染してしまうと被害は広範囲におよぶため、調査や除去に膨大なコストがかかります。本記事では、Emotet対策を検討している企業や担当者向けにその特徴や事例、対策方法などを解説します。

Emotet(エモテット)とは

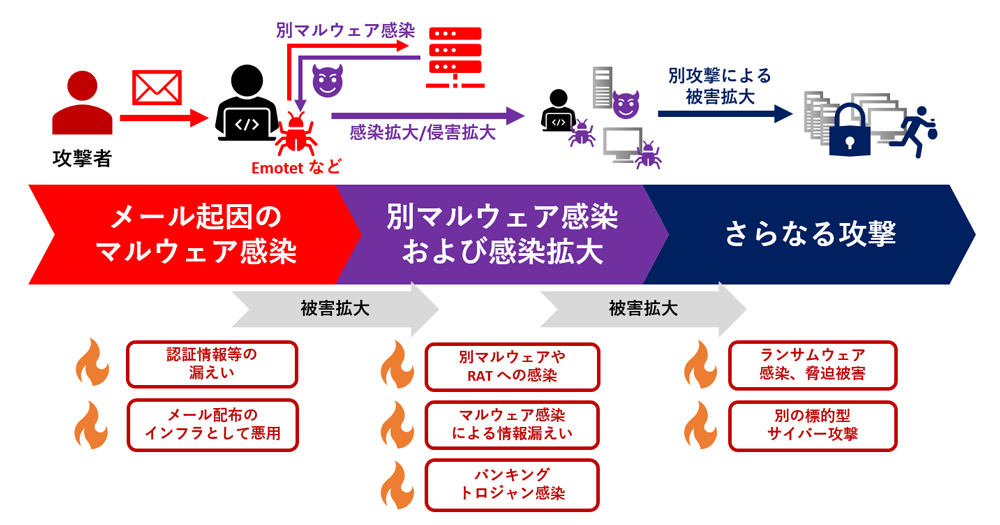

「Emotet」とは、マルウェアのダウンロードを勝手に行いながら情報の窃取を行い、被害を広げて行くマルウェアです。分類としては「トロイの木馬」の亜種という位置づけです。Emotetに感染してしまうと、次々と他の勝手にマルウェアをダウンロードした上に、パソコン内を検索しメールの履歴から過去にやり取りがあった顧客等へ、あたかも本人であるかのように装ってEmotet付きの攻撃メールを送信してしまうため、被害はさらに拡大していきます。

また、Emotetはネットワーク上のセキュリティホール(抜け穴)を探索し、他のデバイスへ侵入した上に業務アプリケーションやブラウザの認証情報、社内の機密情報なども盗聴・収集し悪用します。

メールからEmotet被害が広がるイメージ

画像引用元:一般社団法人JPCERTコーディネーションセンター「Emotet などのマルウェア感染に繋がるメールに引き続き警戒を」より

画像引用元:一般社団法人JPCERTコーディネーションセンター「Emotet などのマルウェア感染に繋がるメールに引き続き警戒を」より

アメリカ合衆国国土安全保障省(DHS)によれば、Emotetを除去するためのコストは1件あたり約100万米ドルになると報告されています。もちろん会社の規模によって被害額は異なりますが、非常に厄介なマルウェアであることがわかります。ドイツ情報セキュリティ庁(BSI)からはEmotetを「マルウェアの王」と呼ばれているほどです。

マルウェアをもっと詳しく知りたい方は、下記ページをご覧下さい。

▼マルウェアとは?マルウェアの種類や対策・被害事例を解説

Emotet(エモテット)の攻撃手法

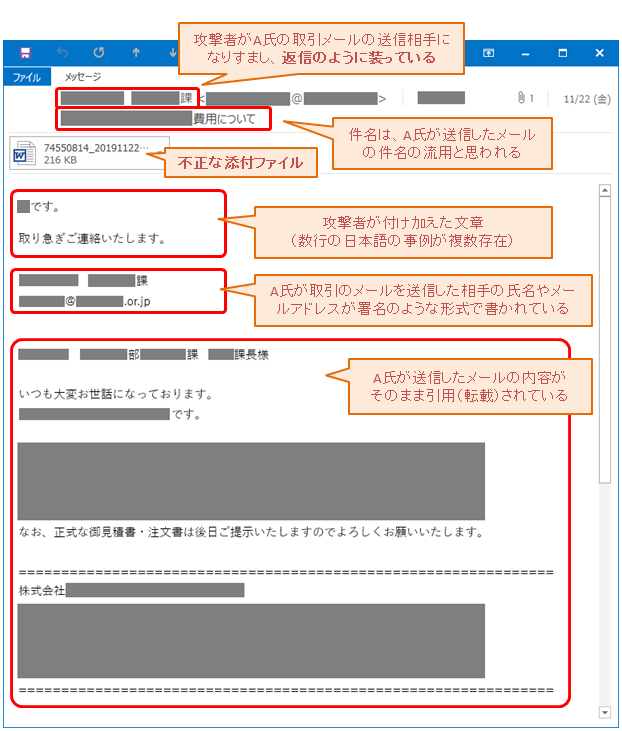

Emotetの攻撃は主にメールを経路としており、シンプルな攻撃手法ですが非常に巧妙なメールに偽装してきます。実在する企業などの名前を装った「なりすましメール」にを添付ファイルをつけて「添付ファイルを参照してください」というような文言でファイルをダウンロードさせます。

パソコンの中の送信ボックスのメールを引用し、件名に「RE:」をつけてあたかも自然な内容を装うケースもあるため、かなり警戒していないと本物のメールにしか見えません。

正規のメールへの返信を装うEmotet攻撃メールの例

画像引用元:IPA(情報処理推進機構)より

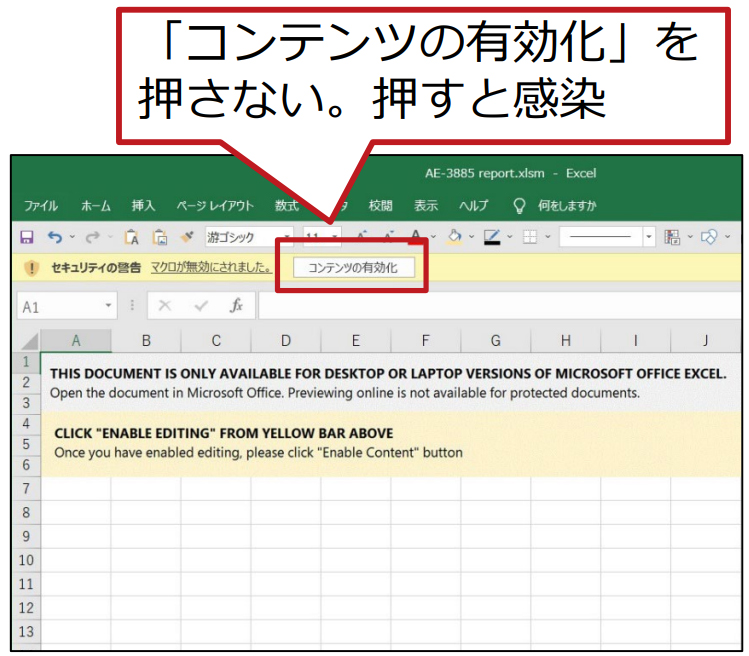

ただメールを受信した時点でEmotetに感染しているわけではなく、添付されているファイルをダウンロードしファイルに埋め込まれたマクロを実行することで感染する仕組みです。

添付ファイルは一般的な企業で使われることが多いOffice製品の「Word」や「Excel」を使用されることが多く、ファイルを開くと下記の図のようにマクロの実行を促すメッセージが表示されます。

この時に表示される「コンテンツの有効化」のメッセージをクリックしてしまうとマクロが起動・実行されEmotetに感染してしまいます。

(注意)マクロが自動実行される設定になっていると、ファイルを開いた時点でマクロが実行されてしまうので、注意が必要です!

画像引用元:一般社団法人JPCERTコーディネーションセンター「Emotet感染の確認方法と対策」より

添付ファイルに仕込まれたマクロは、ウイルス対策ソフトから検知ができないため、Emotet側もその抜け穴を狙ってきていると考えられますが、ウイルス対策ソフトで検知するように対処をしても、すぐにチェックをすり抜ける亜種が登場するため、いたちごっこになっているのが現状です。

ほかにも、

• 正規サービスを偽装して不正ファイルをダウンロードさせる

• PDF閲覧に必要なファイルをダウンロードさせる

• 500MBを超えるWordファイルが添付される

(従来のセキュリティソフトは大容量ファイルが検査対象外のため検知されない)←NEW!2023年3月

など、手を変え、品を変え攻撃してくるため、見破ることがが非常に困難なマルウェアといえます。

Emotet(エモテット)被害に遭うと起こること

ほかのマルウェアをダウンロードして被害を広げる

Emotetに感染してしまうと、Emotetではないマルウェアを次々とダウンロードして行ってしまい、他のマルウェアでの被害にも広がります。それらのマルウェアはファイル形式で保存されず、デバイスのメモリに読み込まれて動作するため、感染に気づかないままというケースも確認されています。

ランサムウェアにも感染する

上記のようにマルウェアをダウンロードしてしまう流れの中で、企業にとって非常に厄介な「ランサムウェア」がダウンロードされてしまうケースも確認されています。「ランサムウェア」は感染したコンピュータをロックし、ファイルを暗号化することにより使用不能にしたのち、元に戻すことと引き換えに「身代金」を要求するマルウェアです。企業活動を妨害するだけでなく、身代金まで要求してくるので非常に厄介なマルウェアということが特徴です。

ランサムウェアをもっと詳しく知りたい方は、下記ページをご覧下さい。

▼ランサムウェアとは?感染経路や被害事例から対策を解説

情報を盗み取られる

Emotetに感染してしまうと、パソコンやブラウザに保存されたIDやパスワード等の認証情報から、メールアカウントやパスワード、メール本文、アドレス帳の情報まで盗まれてしまいます。また、パソコンに接続されたネットワーク内に感染が広がり、盗まれたメールアカウントや本文が悪用され、Emotetの感染をさらに広げるメールが送信されます。

窃取されたパスワード・認証情報・メールアカウント・メール本文・アドレス帳情報なのデータは、すべて外部へ流出し悪用されてしまいます。

社内外へ踏み台にされる

Emotetに感染してしまうと、Emotetの機能によりメールの送受信履歴やアドレス帳の宛先に、Emotetへ感染させるためのメールを送ります。送信元は本物の感染者のメールアカウントを使用し精巧になりすまし、送信先はメールのやり取りがある中からランダムに選ばれます。

感染した上に踏み台にされ顧客へさらにEmotetを送信してしまった場合、社内外への被害は計り知れません。

メールサーバー自体がマルウェアに感染し悪用される事例も報告されており、いずれも不信感を抱かせにくい工夫が施されていると考えられます。

Emotet(エモテット)に感染した被害例

Emotetは2022年第1四半期(1~3月)に過去最多となる107,670件の感染が確認されました(トレンドマイクロ社調べ)。2022年11月上旬頃より、Emotetの攻撃メールの配信が観測されない状態が続いていましたが、2023年3月7日から再開されているようです。(IPA情報処理推進機構調べ)

ここからは被害事例を紹介します。

大学教員が感染し、大量の不審メールが送信される

2022年6月、大学職員がEmotetに感染し、大量の不審メールが関係者に送信されました。職員が大学で利用しているメールアカウントで送信されており、同大学は該当メールアドレスからのメールを開かないように注意喚起を行っています。

すでにEmotetの駆除は完了し、不審メールの送信は止まっているとのことです。

従業員のPCが感染し、関係者情報が流出

2022年5月、通販会社の従業員PCがEmotetに感染し、関係者の氏名やメールアドレスなどの情報が流出しました。この事件でも、従業員のPCに登録されていたメールアドレス宛に不審なメールが一斉送信されています。

同社は混乱を招いたことを重く受け止め、再発防止に努めるとともに、情報セキュリティ強化を宣言しています。

Emotet(エモテット)の予防対策方法

一度感染すると次々と被害が拡大するEmotetを防ぐ方法はあるのでしょうか。ここからはEmotetの予防対策方法を紹介します。• メールに違和感を覚えたら疑う

• OSやソフトウェアは常に最新状態にする

• ウイルス対策ソフトを導入

• マクロの自動実行をオフにする

• PowerShellを無効にする

メールに違和感を覚えたら疑う

受信したメールに違和感を覚えたら、送信元のドメインやタイトル、本文に不審な点がないかを確認しましょう。URLをクリックさせる、添付ファイルを開かせるような言葉が含まれていれば警戒するクセを付けておくとなお良いでしょう。

また、脈絡のないメールや一度やり取りの終わったメールに返信が来たときなども注意が必要です。

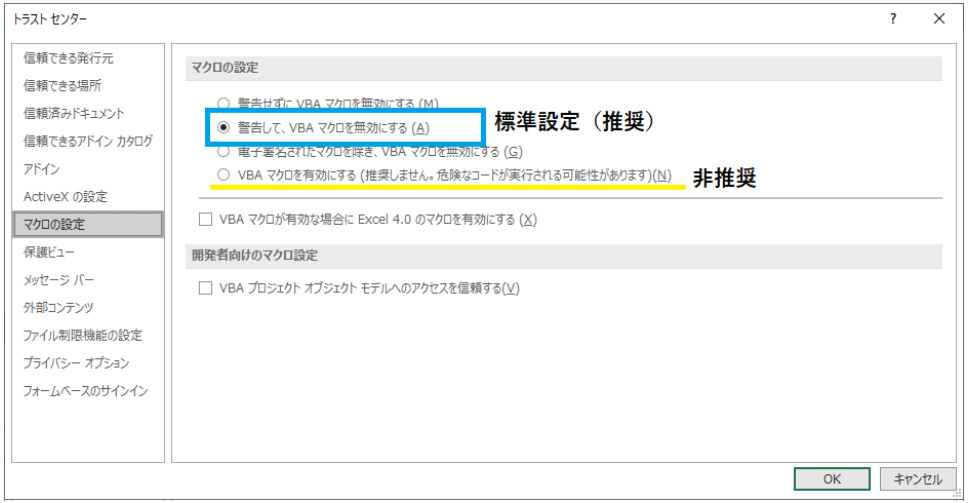

マクロの自動実行をオフにする

EmotetはWordやExcelのマクロを実行して侵入する手法がメインです。そのため、Word、Excelのマクロが自動実行される状態になっていると非常に危険です。うっかりファイルを開いてしまえばそのままマクロが実行されてしまいます。マクロの自動実行をオフにしておけば、仮にファイルを開いてしまっても「コンテンツの有効化」をクリックしない限り感染は防げるため、マクロの設定から「警告を表示してすべてのマクロを無効」にしておきましょう。

Office製品の「ファイル」メニューから「オプション」→「トラストセンター」→「設定」

画像引用元:一般社団法人JPCERTコーディネーションセンター「Emotet感染の確認方法と対策」より

画像引用元:一般社団法人JPCERTコーディネーションセンター「Emotet感染の確認方法と対策」より

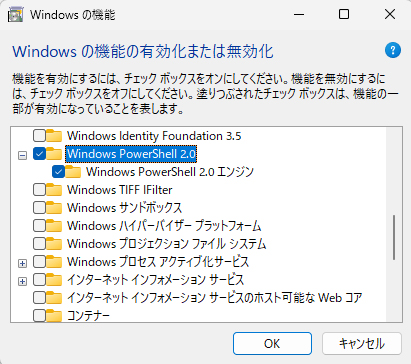

PowerShellを無効にする

PowerShellは、Windowsに標準搭載されているコマンドラインツールです。EmotetはマクロでPowerShellを悪用し、スクリプトを実行させ他のマルウェアをダウンロードするため、PowerShellを無効にしておけば、仮にWordやExcelでマクロを実行してしまった場合でも被害拡大を防げる可能性があります。

マクロの自動実行と一緒に見直しておきたいポイントです。

注意:PowerShellを業務で使用している場合は管理者にご相談下さい。

Windowsのコントロールパネルを開く→プログラムと機能 → Windows の機能の有効かまたは無効化

新しいウィンドウが開くので「Windows PowerShell 2.0」のチェックを外してOK をクリック

OSやソフトウェアは常に最新状態にする

OSやソフトウェアは定期的にセキュリティアップデートが配布されます。セキュリティアップデートを怠っていると、ぜい弱性(セキュリティホール)を放置した状態になってしまいます。常に最新の状態を保つようにしてください。ウイルス対策ソフトを導入

運用面での対策だけでなく、ウイルス対策ソフトを導入してシステム的に保護します。多層防御を構築すれば、それだけセキュリティも堅牢になるためです。予算があればUTM(統合脅威管理 = Unified Threat Management)の導入も検討したいところです。UTMがあれば、ネットワーク管理、Webフィルタリング、アンチスパム、ファイアウォールなどのセキュリティシステムを一括で運用・管理できます。

ただし、UTMはパスワード付きのZipファイルをチェックできないため、Emotetがパスワード付きZipファイルを添付してきた場合は検知できない可能性もあります。

Emotet(エモテット)に感染したときの対処法

ここでは対処法を手順ごとに解説します。1. ネットワークの遮断

2. 感染端末アカウントのパスワードを変更

3. 組織内の全端末をフルスキャン

4. ログの確認

5. 被害範囲の調査

6. 感染端末の初期化

7. 情報漏えいがあった場合は人情報保護員会へ報告

手順1:ネットワークの遮断

まずは被害の拡大を防ぐために、感染したパソコンのネットワークを遮断します。可能であれば、感染の疑いがある同一ネットワーク上のデバイスはすべて遮断したほうが確実です。LANケーブルを抜く、Wi-Fiをオフにする、Bluetooth機器も切断しましょう。手順2:感染端末アカウントのパスワードを変更

Emotetは、WebブラウザやOutlookに保存されたアカウント情報を取得してばらまきメールを送信します。そのため、手順1でネットワークを遮断したら感染端末の認証情報(ID・パスワード)はすべて変更してください。これによってEmotetがばらまきメールを送信するのを防ぎます。手順3:組織内の全端末をフルスキャン

感染に気づいた時点で、Emotetがどこまで感染拡大しているかは想像がつきません。そのため、組織内のすべての端末をフルスキャンしてください。手順4:ログの確認

通信ログを収集している場合は、外部への不審な通信がないか確認します。不審な通信がある場合は、その端末はEmotetに感染している可能性があるため、さらなる調査が必要です。手順5:被害範囲の調査

Emotetは感染したパソコンのアドレス帳や受信メールを悪用し、なりすましメールを送信します。アドレス帳に登録されているすべてのメールアドレスに対して注意喚起をしましょう。メールアドレスが特定できない場合はプレスリリースなどで周知します。自社が感染した後ろめたさがあるかもしれませんが、2022年4月施行の改正個人情報保護法により漏えいが発覚した本人には報告が義務付けられています。

手順6:感染端末の初期化

すべての状況確認、感染被害の調査および周囲への注意喚起が終わったら、当該端末を初期化します。このときに「必要なデータだから」という理由で感染端末のデータを外部デバイスに移動することは控えてください。フルスキャンをくぐり抜けたマルウェアが潜んでいる可能性があります。どうしても必要なデータがある場合は定期的にバックアップを行い、いつでも復旧できるようにしておくといいでしょう。

手順7:情報漏えいがあったことを個人情報保護員会へ報告

「改正個人情報保護法」により、個人情報が漏えいした場合は「個人情報保護委員会」への報告が義務付けられています。報告方法については下記を参照してください。「漏えい等の対応とお役立ち資料」- 個人情報保護委員会

ランサムウェアに感染している場合は下記ページもご覧下さい。

▼ランサムウェアとは?感染経路や被害事例から対策を解説

万が一のためにサイバー保険も検討しよう

Emotetの例を見ていただくとわかるとおり、攻撃者は常に新しい攻撃方法を編み出しています。従来のハッカーと呼ばれる攻撃者は自己顕示欲にかられての犯行や、社会を惑わす愉快犯的な目的がありましたが、攻撃により金銭盗取が可能になったため、明確に金銭を盗み取る犯行にシフトしています。

こういった攻撃者に対し、セキュリティ対策はどうしても後手に回るため「完璧な対策」というものはありません。

また、セキュリティ対策を運用する人間にも油断が生じてしまうこともあり、従業員が常に正しく判断できるとは限りません。

もしも自社がEmotetに感染してしまえば、その被害はランサムウェアにも広がり、最終的に甚大な被害になってしまう危険性があります。そのため、事前のセキュリティ対策だけではなくサイバー保険に加入し、もしもに備えることが大切です。

サイバー保険の概要と補償内容について

サイバー保険とは、サイバー事故で生ずる損害をカバーする目的で設けられている保険のことです。

サイバー攻撃を受けると不利益は多方面にわたっており顧客情報が流出するだけでなく、高額な損害を伴う事故も増えています。

サイバー攻撃は日々巧妙さを増しており、そのリスクが完全になくなることはありません。

まずはしっかりと情報セキュリティ対策をとり、万一の際の備えも大切です。

サイバー保険の基本的な補償内容は以下の通りです。

● 取引先・顧客からの損害賠償

● 事故対応費用

● 利益損害・営業継続費用

※補償内容は加入するプランや特約によって異なるため、各社保険会社のページを参照ください。

※ランサムウェア感染時の身代金支払いは日本では補償対象外となります。

▼サイバー保険に関しては、以下の記事もご覧ください。

サイバー保険の必要性とは?必要な理由と個人情報漏洩保険との違いをプロが徹底解説

まとめ

Emotetは感染と被害拡大に特化したマルウェアです。手口が巧妙で感染しても被害が広がるまで気づかないケースもあります。そのため感染防止対策はもちろん、被害拡大の防止対策も併せて行う必要があるでしょう。しかし、セキュリティ対策に「万全」という言葉は存在しないのも事実です。サイバー保険があれば、最悪の事態を招いたとしても被害を軽減できます。

当サイトの運営会社ファーストプレイスでは、下記5社のサイバー保険を取り扱っています。

サイバー保険を扱う大手5社の保険料を無料で一括見積もり・比較いたします。

【取り扱いのある保険会社】

東京海上日動火災保険株式会社

三井住友海上火災保険株式会社

損害保険ジャパン株式会社

あいおいニッセイ同和損害保険株式会社

AIG損害保険株式会社

ご興味のある方はこの機会にぜひ、サイバー保険 一括見積りサイトよりご相談ください。